NSSCTF wordy

日常ida打开二进制文件,点开main函数发现点不开,出现一大堆数据

应该是使用了花指令,一开始以为是第一句的jmp塞入了垃圾数据导致后面的反编译失败,修改后仍然没有变化,说明还有其他地方需要修改。在看了wp之后才知道原来出题人塞入了不止一个垃圾数据,因此需要写个脚本来将垃圾数据修改掉,脚本如下:

1 | from idc_bc695 import * |

脚本2:

1 | from idc_bc695 import * |

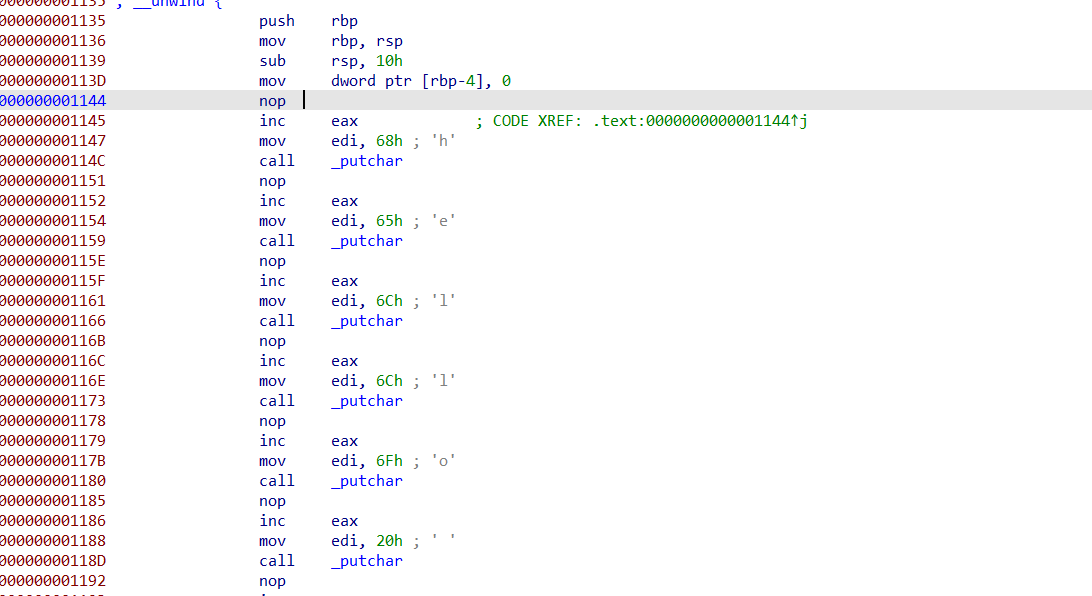

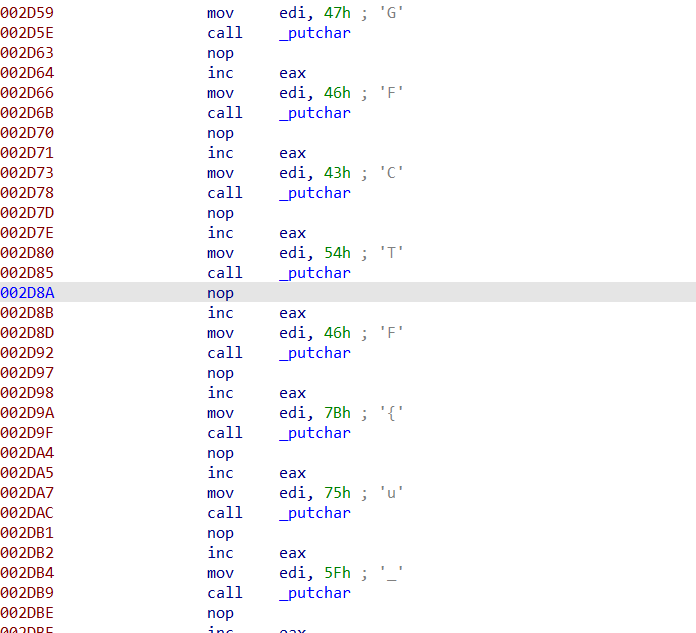

修改完的反编译结果如下图:

出题人将字符串拆分成一个个字符,也是一种防止逆向工程的做法,直接找flag

flag:GFCTF{u_are2wordy}

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.